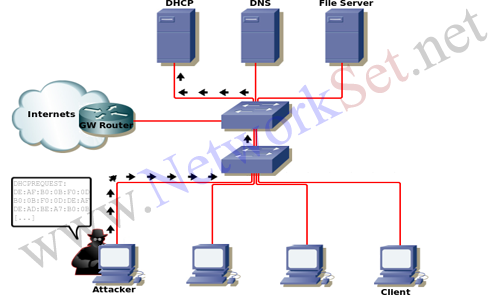

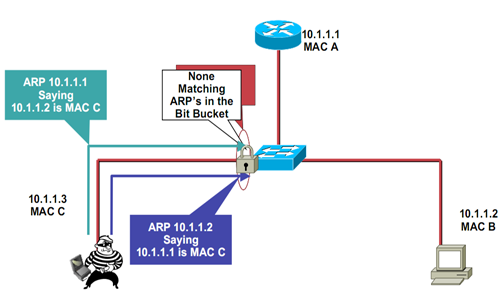

إستطاعت الشرطة القاء القبض على رئيس مافيا إسبانية متخصصة في قرصنة الرواج الهاتفي ، حيث ضبط معه 30.000 بطاقة موزعة مابين شركة إتصالات المغرب وشركة انوي قبل أن يحال على الشرطة القضائية للتحقيق معه . حيث كبدة المافيا خسائر مالية لكلتا الشركتين تقدر بمبلغ 94 مليار سنتيم . فيما كشفت التحريات التي قامت بها عناصر الشرطة القضائية بأن زعيم المافيا الذي دخل إلى المغرب كسائح قبل 10 سنوات قام بكراء شقة توجد في الطابق 10 داخل إقامة سكنية بمنطقة مالاباطا، واختار هذه الشقة لأنها تقابل تماما محطة الإرسال التابعة لاتصالات

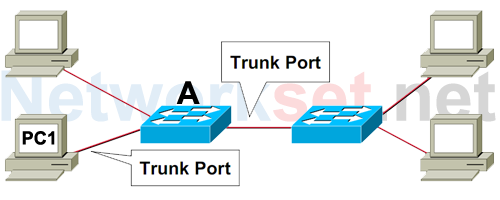

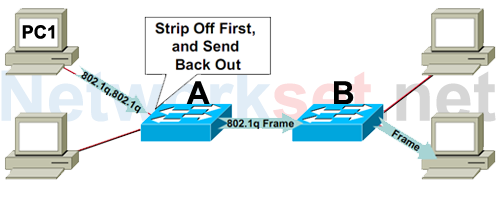

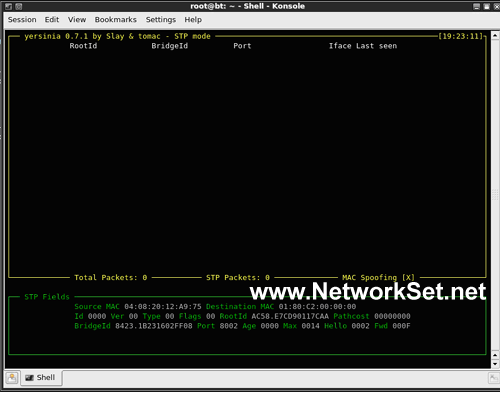

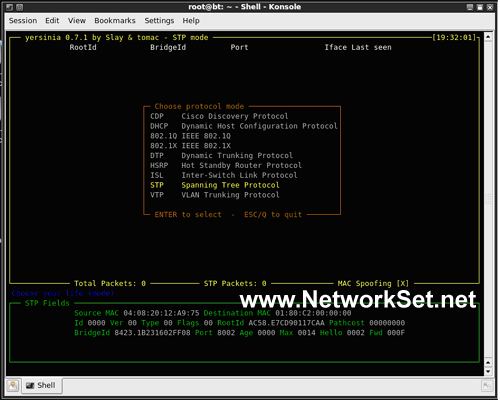

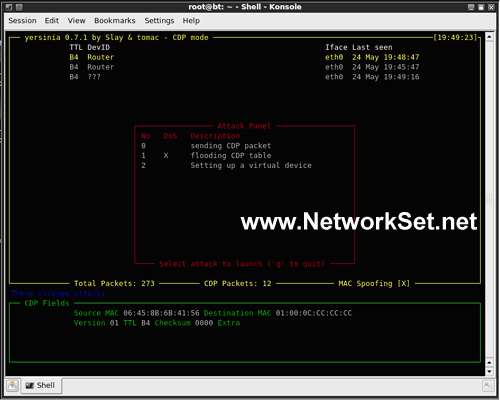

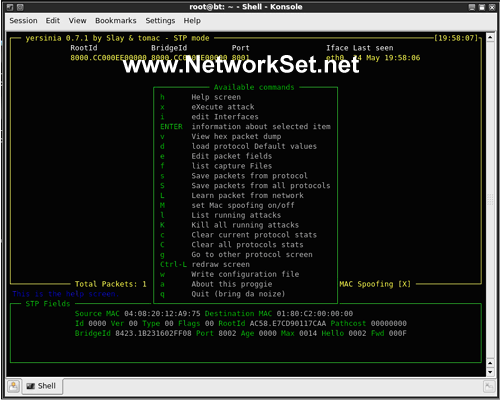

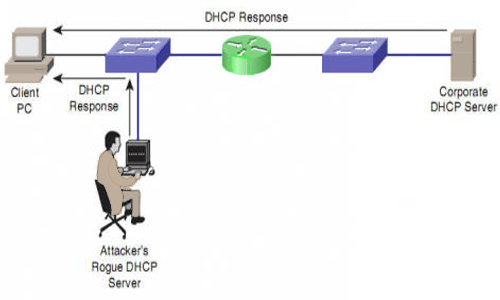

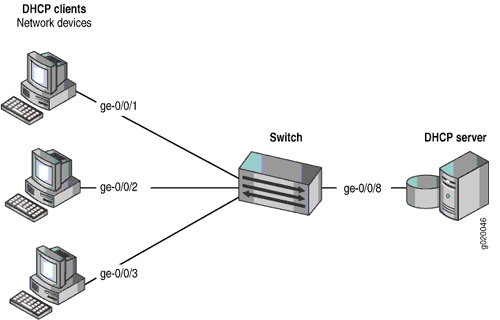

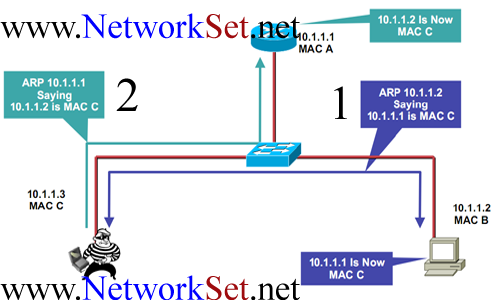

المغرب. حيث حول هذه الشقة إلى غرفة عمليات مجهزة بأحدث التقنيات والأجهزة الالكترونة المعقدة ، لالتقاط المكالمات عبر الأقمار الاصطناعية ن بإدارة عملاء أوربيون متخصصون في مجال المواصلات لاسلكية

يقومون بتمرير المكالمات القادمة من أوربا والمتوجهة نحو المغرب إلى المحطة التي تم إحداثها في طنجة، من لدن هذا الاسباني

www.afinis.co.cc : المصدر